Recuerda lo esencial:

Tu IP pública puede ser:

Según la titularidad de la red, tenemos dos tipos de operadores:

Los operadores en general ofrecen tres servicios diferentes: teléfono, Internet, TV. En ocasiones también VoD, que se engloba dentro de Internet general. Para garantizar el funcionamiento de cada servicio sin dejar de lado la privacidad, tu conexión a Internet en realidad se parte en tres conexiones:

La IP pública realmente sólo es para el servicio de Internet. En el resto de servicios te dan CG-NAT (IP privada).

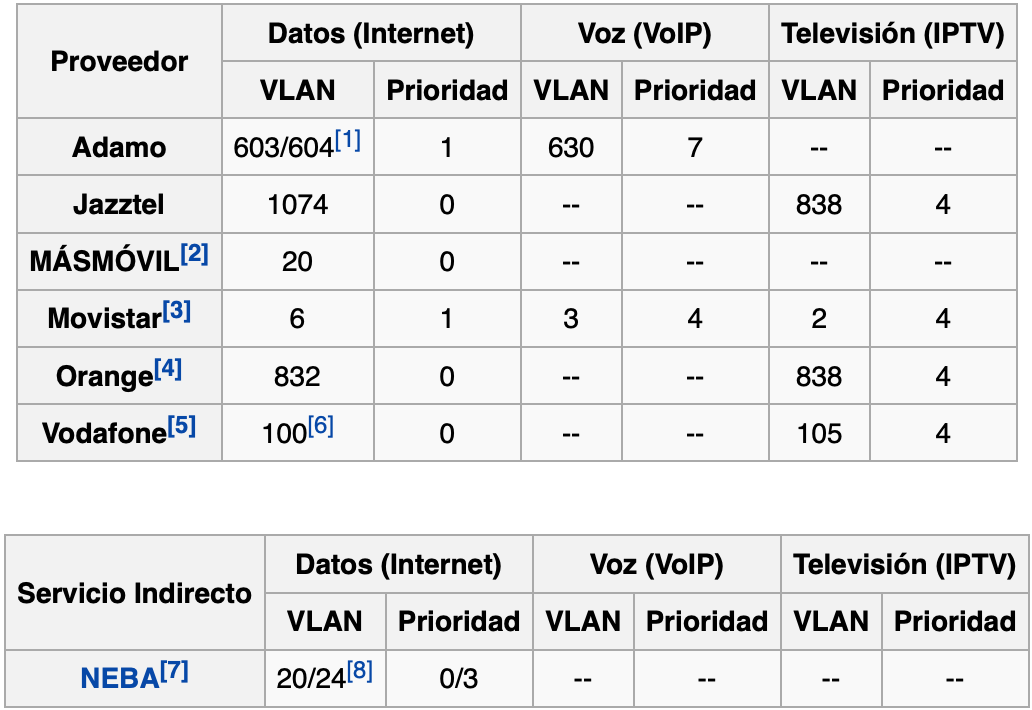

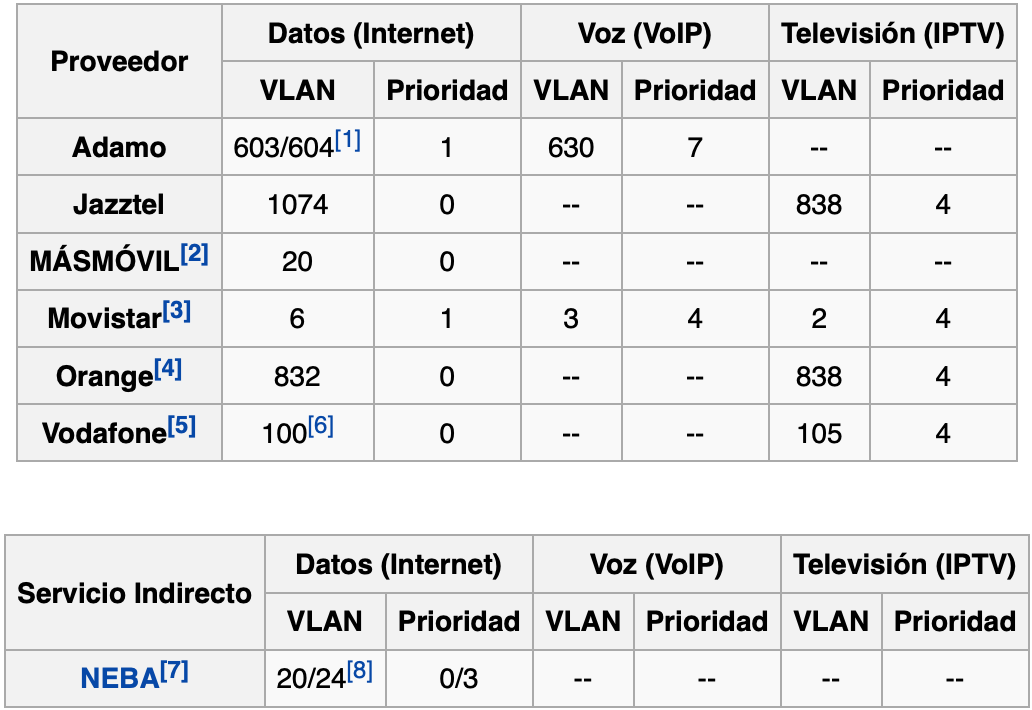

Identificadores VLAN. Fuente: Wiki Bandaancha

Eso no es sólo un RJ-11, es. un ATA (Analog Terminal Adapter). Básicamente es un cliente SIP que convierte la señal VoIP en telefonía IP.

Realmente, si logras sacar las claves SIP del router, puedes usarlas con otro teléfono IP (un Linksys, un softphone…).

Hemos dicho que la IP de WAN para el servicio de Internet es una IP pública (dinámica o estática). La verdad es que cada vez quedan menos direcciones IPv4, y las operadoras no pueden dar una a cada subscriptor. La solución: darte una IP privada, y que tu IP pública se comparta con un número indeterminado de usuarios (normalmente en la misma OLT).

Por suerte, normalmente te darán una IP pública (dinámica) si la pides, normalmente sin coste. En el caso de tu teléfono móvil, no te dan opción: o aceptas CG-NAT, o pagas IP estática.

Crear bridge de interfaces LAN y asignarle puertos:

/interface bridge

add name=bridgeLAN

/interface bridge port

add bridge=bridge comment=defconf interface=ether2

add bridge=bridge comment=defconf interface=ether3

add bridge=bridge comment=defconf interface=ether4

add bridge=bridge comment=defconf interface=wlan1Configura la Wi-Fi:

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce \

disabled=no distance=indoors frequency=auto mode=ap-bridge ssid=\

miWi-Fi wireless-protocol=802.11

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTikEl puerto ether1 no forma parte del bridge porque lo usaremos para WAN. Vamos a crear una lista de interfaces para trabajar con más claridad (OPCIONAL):

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WANAsignamos IPs de LAN. La parte de WAN la puedes ver en detalle, para cada operadora, en este enlace.

/ip address

add address=192.168.88.1/24 comment=defconf interface=bridge network=\

192.168.88.0La parte LAN debería tener un servidor DHCP para entregar IPs automáticamente a los clientes:

/ip pool

add name=default-dhcp ranges=192.168.88.10-192.168.88.254

/ip dhcp-server

add address-pool=default-dhcp disabled=no interface=bridge name=defconf

/ip dhcp-clientrout

add comment=defconf dhcp-options=hostname,clientid disabled=no interface=\

ether1

/ip dhcp-server network

add address=192.168.88.0/24 comment=defconf gateway=192.168.88.1

/ip dns

set allow-remote-requests=yes

/ip dns static

add address=192.168.88.1 name=router.lanY ahora la NAT (IMPORTANTÍSIMA). Todos los equipos de la LAN deben salir a Internet a través de la IP de WAN del router:

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=WANEl firewall también es importante. Para prevenir intrusiones, en general debermos “dropear” las conexiones que entren de WAN:

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN